- SOLUÇÕES

- SOBRE NÓS

- NOTÍCIAS

- Fale conosco

SERVIÇO DE SEGURANÇA TI

Tradicionalmente, os sistemas ICS e SCADA usavam protocolos de controle proprietários de hardware e software muito específicos, tornando-os incompatíveis com as redes de TI. No passado, as redes de Tecnologia Operacional (OT) eram áreas fisicamente seguras e os dispositivos não estavam conectados à rede de TI. Portanto, fornecer segurança era principalmente garantir a segurança aos acidentes humanos e ambientais.

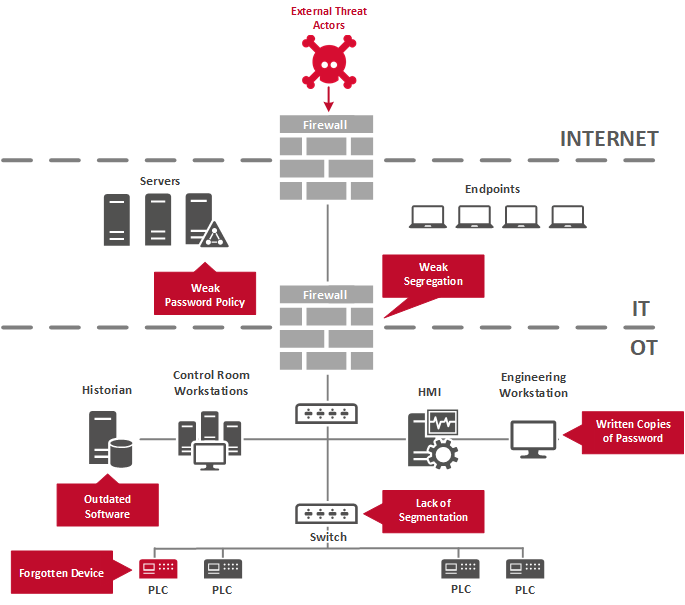

Na última década, porém, a convergência de TI / OT ocorreu, permitindo que os ambientes ICS se tornassem mais sofisticados e conectados. No entanto, a modernização do OT através da integração com TI trouxe consigo os riscos de segurança e suscetibilidade a ataques cibernéticos praticados por agentes de ameaças externas.

Como os ambientes ICS / SCADA têm um efeito direto no mundo físico e podem representar, em certos casos, um risco significativo para a saúde e a segurança das vidas humanas e sérios danos ao meio ambiente, além de sérios problemas financeiros, é de extrema importância garantir que um nível de segurança adequado seja aplicado.

Por esse motivo, a wizlynx group está oferecendo uma análise minuciosa e minimamente invasiva de seu ambiente de Sistemas de Controle Industrial (ICS) / Tecnologia Operacional (OT) a partir das melhores práticas do ICS, como o NIST Guia de Segurança de Sistemas de Controle Industrial (ICS) Rev 2. Essa avaliação permitirá que você identifique e compreenda suas fraquezas e vulnerabilidades que afetam seu ambiente de ICS e estabeleça um plano viável para melhorar sua postura de segurança cibernética. Nossos serviços contam com especialistas de segurança cibernética altamente qualificados e pentesters com ampla experiência, tanto em defesa quanto no ataque.

A wizlynx fará o máximo para deixar o seu ambiente seguro!

Nossa avaliação de segurança para Sistemas de Controle Industrial (ICS) e Controle de Supervisão e Aquisição de Dados (SCADA) é altamente inspirada em várias estruturas de práticas recomendadas (CIS Critical Security Controls, NIST Guia de Segurança de Sistemas de Controle Industrial (ICS) Rev 2, ISO / IEC 27001/27003, etc.), projetados e adaptados às possibilidades e capacidades para qualquer empresa operar num ambiente OT seguro. Nossa avaliação de segurança de ICS está direcionada principalmente nas seguintes áreas:

Implementar processo de rastreamento e o gerenciamento de todos os dispositivos de hardware conectados à rede para que somente dispositivos autorizados recebam acesso, e dispositivos não autorizados e não gerenciados sejam descobertos e impedidos de acessar a rede.

Uma estratégia detalhada de gerenciamento de vulnerabilidades do ICS é documentada e executada prontamente incluindo procedimentos para implementar e processar atualizações e patches em ativos críticos.

Assegurar que a rede OT esteja separada, logicamente ou fisicamente, da rede de TI e que a rede OT esteja segmentada de acordo com as recomendações do NIST SP 800-82. O tráfego entre segmentos só deve ser permitido seguindo o princípio do menor privilégio.

Uso de proteção de perímetro multicamada, com firewalls, proxies, WAF, IPS com base em rede e IDS, inspecionando o tráfego tanto de entrada quanto de saída e procurando ataques e evidências de máquinas afetadas.

As melhores práticas de segurança para o tratamento de senhas e credenciais são empregadas, como o uso de autenticação multifatorial para acesso remoto e contas críticas, aplicação de uma política de senha segura, ausência de contas padrão e / ou compartilhadas, etc.

Uso de configuração protegida / reforçada para diferentes tipos de ativos implantados na rede de TI e OT usando um processo rigoroso de gerenciamento de configuração e controle de alterações.

Coleta, gerenciamento e análise de registros de auditoria de eventos que podem ajudar a detectar, entender ou recuperar a infraestrura de um ataque.

Implementar uma solução que controle a instalação, disseminação e execução de códigos maliciosos em vários pontos da empresa.

All findings of the ICS Security Assessment will be documented in a final report, and then compared with a strengths/weaknesses profile against international standards for IT & Cyber Security. The identified weaknesses will be assessed and supplemented with recommendations and remediation actions, as well as prioritized according to the risk associated. The final report will be discussed during a presentation with you. The report will include a comprehensive and meaningful C-level summary of the executed operational technology environment. Additionally, it will include all detailed results with respective evidence and recommendations for future security measures.Todas as constatações serão documentadas em um relatório final e, em seguida, comparados com um perfil dos pontos fortes / fragilidades com base com os padrões internacionais de TI e segurança cibernética. As vulnerabilidades identificadas serão avaliadas e complementadas com recomendações e ações de remediação, bem como priorizadas de acordo com o risco associado. O relatório final será discutido durante uma apresentação com o cliente. O relatório incluirá um resumo abrangente e significativo para o “C-Level” da área que solicitou o serviço. Além disso, incluirá todos os resultados detalhados com as respectivas evidências e recomendações para futuras medidas de segurança

Os especialistas de segurança e pentesters da wizlynx group possuem as certificações mais reconhecidas pela indústria da segurança cibernética e teste de invasão como: CREST CRT, SANS/GIAC GXPN, GPEN, GWAPT, GCIH, GMOB, OSCP, CEH, CISSP, CISA, entre outras!