- SOLUÇÕES

- SOBRE NÓS

- NOTÍCIAS

- Fale conosco

SERVIÇO DE SEGURANÇA TI

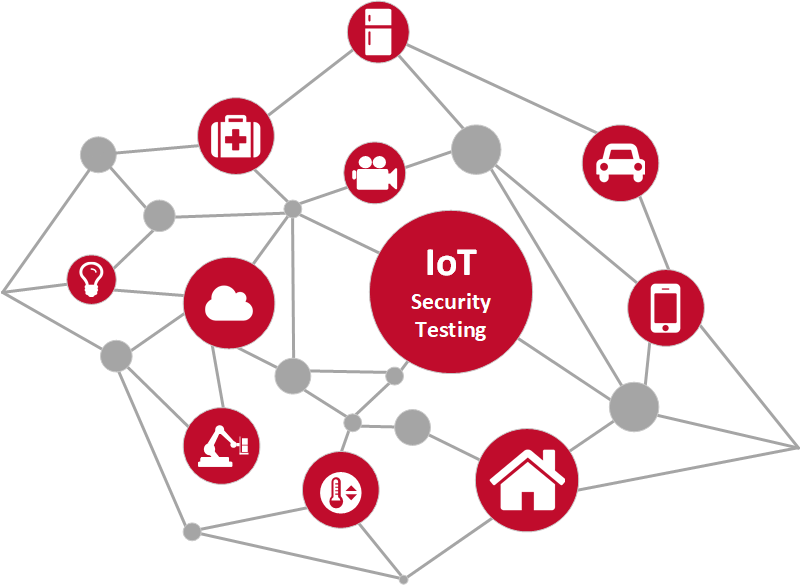

Estar conectado à Internet não é mais um privilégio dos computadores. Coisas de uso comum, como lâmpadas, medidor de energia elétrica, equipamentos médicos, talvez até mesmo sua máquina de café e geladeira, hoje melhoraram as funcionalidades, aproveitando conexão com a internet.

Essas "coisas" enviam dados relacionados ao usuário para a nuvem, que os analisa e armazena. Obviamente, esses sistemas podem existir enquanto o conceito de segurança estiver vinculado a eles. Em alguns casos, as informações enviadas podem ser extremamente confidenciais e, portanto, muito provavelmente, uma brecha para ataques cibernéticos.

Alguns dos dispositivos IoT operam em ambientes onde seu funcionamento correto pode ser uma questão de vida ou morte. Os hospitais, por exemplo, estão se tornando cada vez mais modernos e utilizam dispositivos IoT por vários motivos. Em alguns casos, garantir que esses dispositivos funcionem corretamente e que os dados sejam transmitidos e entregues com segurança é de vital importância.

O mundo de IoT é, na maioria das vezes, composto por protocolos proprietários e regras de comunicação. Portanto, o conceito de conformidade de segurança não é algo completamente seguido por todos os dispositivos.

Por esse motivo, a wizlynx group fornece uma avaliação de segurança sob medida para a Internet das Coisas, onde nossos especialistas seniors em segurança cibernética verificarão seus dispositivos IoT conectados em relação à superfície completa de ataque IoT. Nossos serviços contam com analistas de segurança cibernética altamente qualificados e pentesters com ampla experiência, em defesa e em ataque.

Uso de senhas previsíveis utilizando força bruta, codificadas, publicamente disponíveis e / ou fixas no cliente/software/firmware podem conceder acesso não autorizado a dispositivos instalados

Serviços de redes desnecessários ativos e/ou inseguros - especialmente aqueles expostos à Internet - que comprometem a confidencialidade, a integridade ou a disponibilidade de informações ou permitem o controle remoto não autorizado (exemplos: Telnet, Wi-Fi, ZigBee, Bluetooth, etc.).

Web, API de back-end, soluções em nuvem insegura ou interface de dispositivos móveis que permitem o comprometimento do aparelho e/ou seus ecossistemas. Problemas comuns incluem ausência de autenticação e autorização, inexistência ou criptografia fraca e falta de validação de entrada e codificação de saída

Ausência de processo para atualizar dispositivos com segurança / ecossistema, falta de validação de firmware no dispositivo, carência na entrega segura (não criptografado em trânsito), falta de mecanismo anti-reversão, inexistência de notificações em caso de alterações de segurança devido a atualizações.

As informações pessoais dos usuários armazenadas de maneira insegura no dispositivo, usadas de maneira insegura, indevida e/ou sem permissão e outros itens transmitidos de forma insegura pela rede ou pela Internet, ausência de divulgação de privacidade adequada antes do uso

Ausência de segurança de dados sensíveis em arquivo morto, em trânsito ou durante o processamento (por exemplo: criptografia insuficiente ou inexistente, má administração de chaves, controles de acesso à plataforma ineficiente, etc.).

Ausência de defesas físicas contra manipulação e / ou falta de verificação de integridade do sistema, permitindo que invasores em potencial obtenham informações confidenciais que podem ajudar no futuro ataque remoto.

Falta de recursos no produto fornecidos pelo fornecedor para ajudar o usuário a proteger o dispositivo por meio da configuração (por exemplo, autenticação reforçada, registro, monitoramento, gerenciamento de força de criptografia, etc.).

Todas as constatações serão documentadas em um relatório final e, em seguida, comparados com um perfil dos pontos fortes / fragilidades com base com os padrões internacionais de TI e segurança cibernética. As vulnerabilidades identificadas serão avaliadas e complementadas com recomendações e ações de remediação, bem como priorizadas de acordo com o risco associado. O relatório final será discutido durante uma apresentação com o cliente. O relatório incluirá um resumo abrangente e significativo para o “C-Level” da área que solicitou o serviço. Além disso, incluirá todos os resultados detalhados com as respectivas evidências e recomendações para futuras medidas de segurança.

Os especialistas de segurança e pentesters da wizlynx group possuem as certificações mais reconhecidas pela indústria da segurança cibernética e teste de invasão como: CREST CRT, SANS/GIAC GXPN, GPEN, GWAPT, GCIH, GMOB, OSCP, CEH, CISSP, CISA, entre outras!