- SOLUÇÕES

- SOBRE NÓS

- NOTÍCIAS

- Fale conosco

SERVIÇO DE SEGURANÇA TI

Aplicações Web são um componente essencial para quase todas as empresas. Elas são utilizadas por várias razões e, com muita frequência, capturam, manipulam, armazenam e transmitem dados confidenciais (informações comerciais confidenciais, dados de RH, informações financeiras, etc.).

O alto valor dos dados acessados via aplicações web aumenta a possibilidade de ser um alvo, fazendo com que as avaliações regulares sejam altamente recomendadas.

Nossa equipe utiliza uma metodologia híbrida, composta de testes automatizados e manuais, para avaliar o código-fonte de suas aplicações web em Java, PHP e .NET para identificar vulnerabilidades antes que os cibercriminosos o façam. Nossas avaliações também incluem uma fase de exploração, permitindo que nossos clientes entendam melhor os riscos que cada vulnerabilidade representa.

Nossos serviços contam com especialistas e desenvolvedores de segurança cibernética altamente qualificados, com ampla experiência em defesa e ataque.

Nossas revisões de código seguro podem ser complementadas por um Teste de Invasão em Aplicações Web para uma detecção exaustiva de vulnerabilidades.

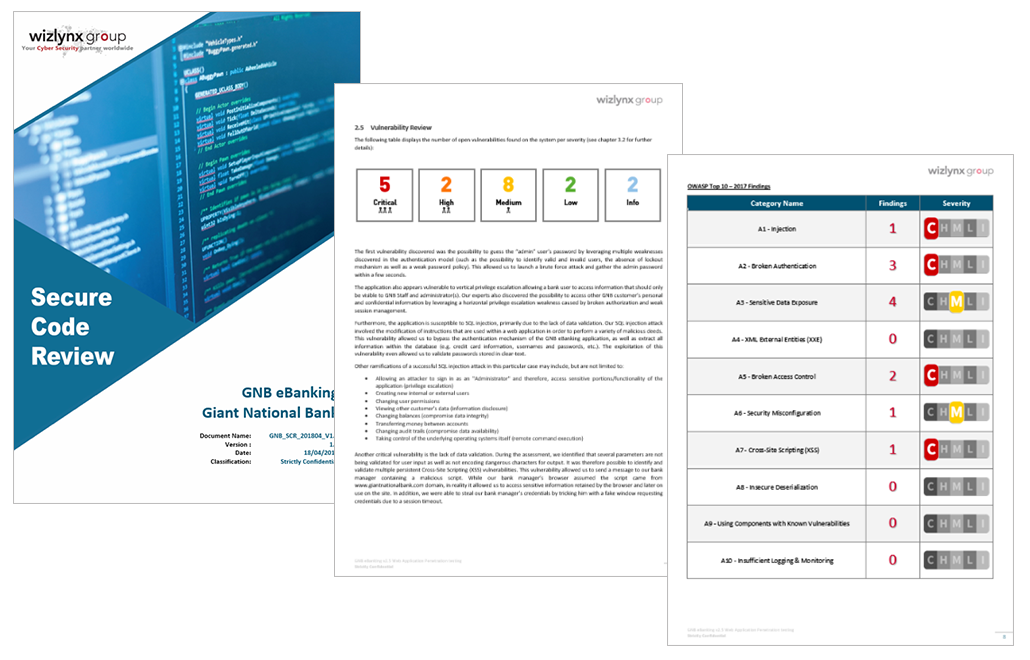

Todas as constatações serão documentadas em um relatório final e, em seguida, comparados com um perfil dos pontos fortes / fragilidades com base com os padrões internacionais de TI e segurança cibernética. As vulnerabilidades identificadas serão avaliadas e complementadas com recomendações e ações de remediação, bem como priorizadas de acordo com o risco associado. O relatório final será discutido durante uma apresentação com o cliente. O relatório incluirá um resumo abrangente e significativo para o “C-Level” da área que solicitou o serviço. Além disso, incluirá todos os resultados detalhados com as respectivas evidências e recomendações para futuras medidas de segurança.

Os especialistas de segurança e pentesters da wizlynx group possuem as certificações mais reconhecidas pela indústria da segurança cibernética e teste de invasão como: CREST CRT, SANS/GIAC GXPN, GPEN, GWAPT, GCIH, GMOB, OSCP, CEH, CISSP, CISA, entre outras!