- SOLUÇÕES

- SOBRE NÓS

- NOTÍCIAS

- Fale conosco

SERVIÇO DE SEGURANÇA TI

As empresas estão cada vez mais conscientes sobre possíveis ataques cibernéticos que estão evoluindo rapidamente em sofisticação, discrição e complexidade e suas consequências das ameaças. Por esse motivo, organizações de pequeno, médio e grande porte estão implantando camadas, mecanismos e soluções defensivas para impedir que ameaças cibernéticas ocorram: firewalls, IDS, IPS e outros sistemas que compõem a linha de defesa contra operações maliciosas. Para esses dispositivos técnicos, podemos adicionar a camada humana - a chamada Blue team - que configura, mantém e opera nessa infraestrutura. Há um problema, entretanto: essa defesa funciona com diferentes interações e processos, que em alguns casos são extremamente complexos e são principalmente testados apenas quando ocorre um incidente grave e estressante.

Como podemos ter certeza de que suas defesas funcionam corretamente? E como você pode saber se sua equipe interna de segurança e centro de operações de segurança (SOC) está realmente preparado para detectar e responder a um ataque direcionado?

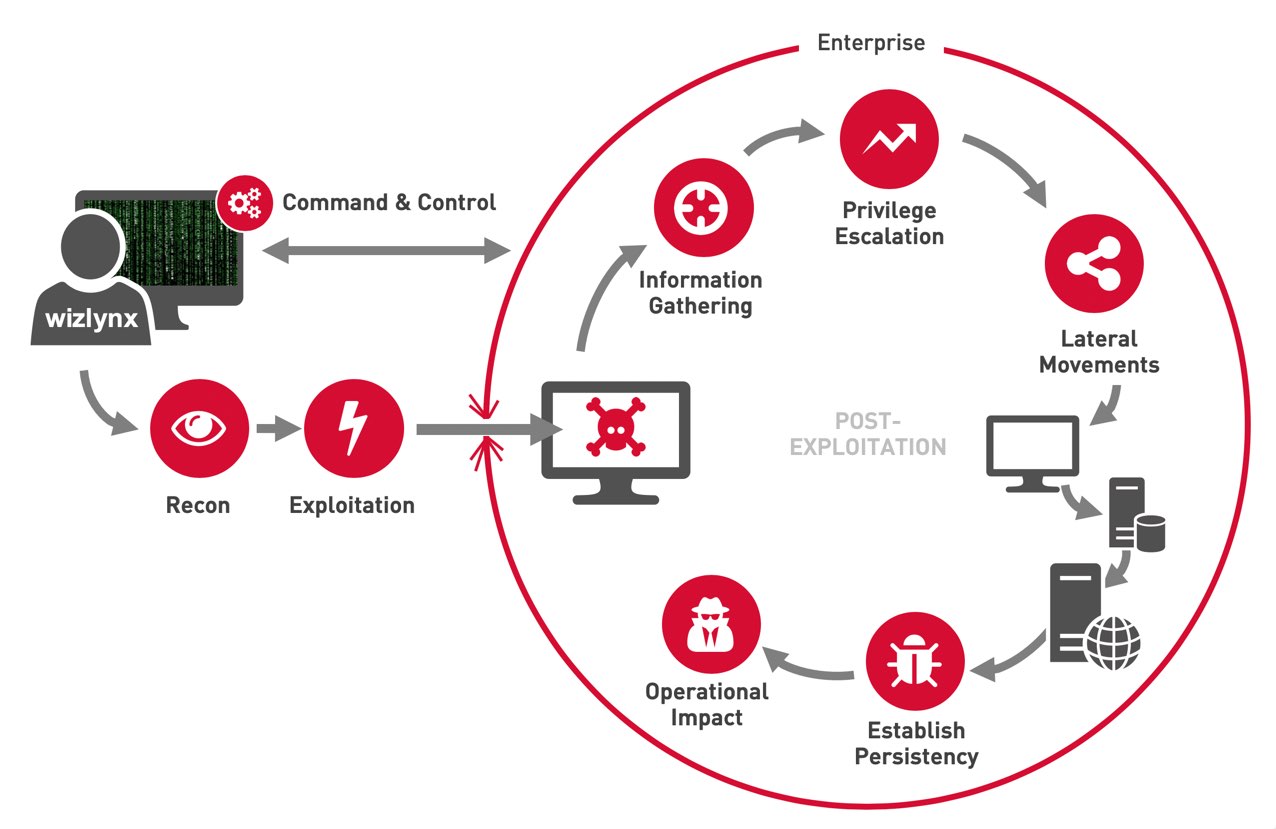

Nossa avaliação do Red Teaming é colocar em prática um ataque a um problema do ponto de vista adversário e seguir uma abordagem diferente de uma avaliação de segurança previsível. Ela depende muito de táticas, técnicas e procedimentos bem definidos (TTPs), que são de extrema importância para emular com sucesso ameaças ou oponentes realistas.

Nossos serviços contam com profissionais de segurança altamente qualificados, pentesters sêniors e hackers éticos de diferentes origens e com várias habilidades e ampla experiência em defesa e ataque, combinando mindsets únicas para o mesmo objetivo: SUA SEGURANÇA.

A justificativa para o Red teaming deve ser definida durante essa fase. Há uma necessidade antes de se envolver em qualquer atividade para avaliar as necessidades atuais do cliente e o escopo das ações que serão realizadas. Esta é a fase para determinar as limitações como duração, limites legais e as ações proibidas. Isso pode ser elaborado sob a forma de um documento de “regras de engajamento”.

Cada fase é dividida em subfases representando o fluxo de trabalho de execução de ataque, conforme mostrado abaixo:

Todas as constatações serão documentadas em um relatório final e, em seguida, comparados com um perfil dos pontos fortes / fragilidades com base com os padrões internacionais de TI e segurança cibernética. As vulnerabilidades identificadas serão avaliadas e complementadas com recomendações e ações de remediação, bem como priorizadas de acordo com o risco associado. O relatório final será discutido durante uma apresentação com o cliente. O relatório incluirá um resumo abrangente e significativo para o “C-Level” da área que solicitou o serviço. Além disso, incluirá todos os resultados detalhados com as respectivas evidências e recomendações para futuras medidas de segurança.

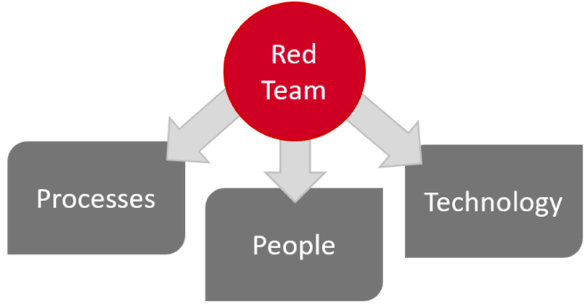

Embora o Read teaming seja ofensivamente focado, ele é usado como uma ferramenta para melhorar a segurança. Um workshop com todos os representantes necessários do cliente que são convidados para discutir o empenho do Red team e seus resultados.

O principal objetivo do workshop é revisar as ações realizadas pelo Red team. Para ações não detectadas pelo Blue team, o objetivo é entender por que o mecanismo de identificação e os procedimentos falharam, a fim de entender as lições aprendidas e implementar ações de melhoria.

Os especialistas de segurança e pentesters da wizlynx group possuem as certificações mais reconhecidas pela indústria da segurança cibernética e teste de invasão como: CREST CRT, SANS/GIAC GXPN, GPEN, GWAPT, GCIH, GMOB, OSCP, CEH, CISSP, CISA, entre outras!