- SERVICES

- Specials NEW

- ÜBER UNS

- Security Advisories

- News

- Kontakt

Security Services

IT-Organisationen entwickeln, pflegen und optimieren täglich ihre Netzwerksicherheit gegen interne und externe bösartige Benutzer und Angreifer. Um eine langfristige und nachhaltige Stärkung der Informationssicherheit zu erreichen, ist es von grösster Bedeutung, Risiken frühzeitig zu erkennen, zu bewerten und zu beseitigen.

wizlynx group nimmt sich die nötige Zeit, die Geschäftsprozesse unserer Kunden zu verstehen. Dadurch gewinnen wir sowohl einen ganzheitlichen Überblick als auch eine technische Sichtweise, die uns eine ähnliche Denkweise wir ein Angreifer ermöglicht. Anhand von festgelegten Zielen identifizieren wir zunächst das schwächste Glied der Kette und eskalieren danach die Vorgehensweise bis eine oder mehrere Sicherheitsvorkehrungen umgangen werden können, und bekommen damit privilegierten Zugang zu Informationen oder Systemen.

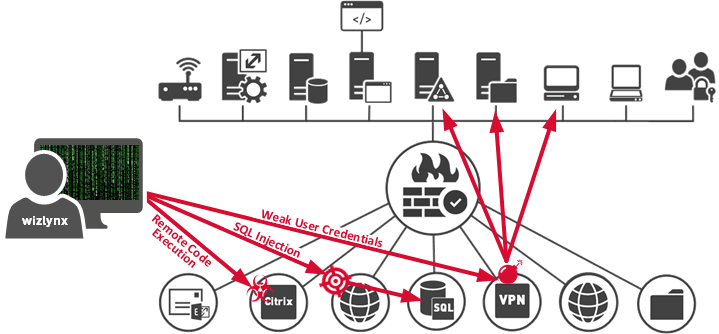

Unsere Penetrationstests basieren auf einem hybriden Ansatz, die sich aus automatisierten und manuellen Testmethoden zusammensetzten. Die Bestrebungen, privilegierten Zugriff auf Firewalls, Netzwerke und entsprechende Geräte wir Server, IoT, Webanwendungen und andere Expositionspunkte zu erhalten, werden auf sichere und kontrollierte Weise durchgeführt, während die identifizierten Schwachstellen ausgenutzt werden. Sobald eine Schwachstelle erfolgreich ausgenutzt wurde, werden unsere Sicherheitsanalysten versuchen ihre Position zu stärken, indem sie nachfolgende Exploits starten, um höhere Privilegien und einen tieferen Zugriff auf digitale Assets und Informationen zu erhalten.

Umfassende Penetrationstests von Webanwendungen, Webservices und APIs die zur Bearbeitung von Geschäftsprozessen genutzt werden, mit dem übergeordneten Ziel, webbasierte Schwachstellen zu identifizieren und auszunutzen. Unsere Penetrationstester wenden modernste Techniken an und besitzen fortgeschrittene Fähigkeiten, um Schwachstellen auf den Systemen, Diensten und Anwendungen zu identifizieren und auszunutzen

Wir bewerten die Fähigkeit Ihrer internen oder externen Informationsressourcen, Angriffen standzuhalten. Unsere erstklassigen Penetrationstester nutzen Techniken wie Cyberkriminelle, um in Ihr Netzwerk, Ihre IT-Infrastruktur, Ihre Cloud-Umgebung und Ihre Server einzudringen. Dadurch werden Sicherheitslücken, Auswirkungen von Ausnutzungen und die Einhaltung von Sicherheitsrichtlinien durch Endbenutzer aufgedeckt.

Bewertung mobiler Anwendungen zur Identifizierung spezifischer Schwachstellen in mobilen Computerumgebungen, wie sie beispielsweise durch das Open Web Application Security Project (OWASP) und andere neu entstehende Industriestandards definiert sind.

Umfassende drahtlose Penetrationstests, die von traditionellen Wi-Fi-Netzwerken bis hin zu speziellen drahtlosen Systemen reichen, mit dem Ziel die Schwachstellen zu identifizieren und auszunutzen. Gleichzeitig werden Anleitungen zur Beseitigung der identifizierten Schwachstellen oder Optimierungsmassnahmen mitgegeben.

Unsere Dienstleistungen für Penetrationstests von Thick-Clients sind darauf ausgelegt, eine umfassende Sicherheitsbewertung Ihrer Anwendung durchzuführen, die alle Ebenen von der Client-Seite über die Datenübertragung bis hin zur Server-Seite abdeckt. Unser Team erfahrener Penetrationstester wird eine gründliche Analyse Ihrer Thick-Client-Anwendung durchführen, um Schwachstellen zu identifizieren und auszunutzen.

Unsere Dienstleistungen für Penetrationstests von Microsoft Windows "Active Directory" sind darauf ausgelegt, Schwachstellen in Active-Directory-Umgebungen zu identifizieren, die zu Privileg-Eskalation und Domänen-Dominanz führen könnten. Unsere erfahrenen Penetrationstester werden fortgeschrittene Techniken und Tools einsetzen, um die Sicherheit Ihrer Active-Directory-Umgebung zu bewerten, einschließlich der Identifizierung von Schwachstellen in Authentifizierung, Autorisierung und Zugriffskontrollmechanismen.

Sammeln von Informationen über das Ziel sowie Identifizierung der zugrunde liegenden Komponenten wie Betriebssysteme, laufende Dienste, Softwareversionen usw. Die folgende Liste enthält eine nicht abschliessende Auflistung der geprüften Elemente, die es uns ermöglichen unseren Angriff auf bewusste Weise durchzuführen und damit unsere Erfolgswahrscheinlichkeit zu erhöhen:

Bewertung, die aus der Analyse der IT-Assets des Kunden gegenüber von über 80'000 Schwachstellen und Konfigurationsprüfungen sowie CWE/SANS TOP 25 Most Dangerous Software Errors und OWASP Top Ten Schwachstellen besteht. Die wizlynx group verwendet mehrere Schwachstellen-Scanner sowie manuelle Techniken, um die Dienste die über das Netzwerk erreichbar sind, wie SMTP, HTTP, FTP, SMB, SSH, SNMP, DNS, etc, zu testen. Die folgenden Schwachstellen können identifiziert werden (nicht abschliessende Liste):

Service seitige Ausbeutung

Network Manipulation & Ausbeutung

Identity & Authentication Schwachstellen Ausbeutung

Berechtigungserweiterung

Mit einem hybriden Ansatz (automatisiertes und manuelles Testen) versuchen unsere Sicherheitsanalysten, durch Ausnutzung der in der vorherigen Phase «Vulnerability Identification» identifizierten Schwachstellen kontrollierten und privilegierten Zugriff auf die Zielsysteme zu erhalten.

Bezieht sich auf das Testen eines Systems ohne spezifische Kenntnisse über das Innenleben des Informationsgutes, keinen Zugriff auf den Quellcode und keine Kenntnisse der Architektur, zu haben. Dieser Ansatz simuliert genau wie sich ein Angreifer zunächst typischerweise einer Webanwendung nähert. Aufgrund mangelnder Anwendungskenntnisse kann das Aufdecken von Fehlern und/oder Schwachstellen jedoch erheblich länger dauern und keinen vollständigen Überblick über die Sicherheitslage der Anwendung geben.

Bezieht sich auf das Testen des Systems, während man einige Informationen über das Ziel hat. Dieses Wissen beschränkt sich in der Regel auf die URL der Anwendung sowie auf Anmeldeinformationen von Benutzern die verschiedene Benutzerrollen wiedergeben. Der Greybox-Test ermöglicht fokussierte und zielgerichtete Bemühungen, die auf fundierten Kenntnissen des Zielsystems basieren. Dieses zusätzliche Wissen kann dazu führen, dass bedeutendere Schwachstellen mit deutlich geringerem Aufwand, identifiziert werden können. Daher kann das Greybox Testing ein sinnvoller Ansatz sein um Angriffstechniken besser zu simulieren. Authentifiziertes Testing ermöglichen es dem Penetrationstester die Webanwendung vollständig auf mögliche Schwachstellen zu überprüfen. Darüber hinaus ermöglicht es dem Tester Schwachstellen in der Anwendungsautorisierung zu überprüfen, die zu einer vertikalen und/oder horizontalen Berechtigungserweiterung führen können.

Bezieht sich auf das Testen des Systems mit vollständiger Kenntnis des Zielsystems. Bei wizlynx group besteht ein Whitebox-Penetrationstest aus einem Greybox-Test in Kombination mit einem Secure Code Review. Diese Bewertungen werden ein umfassendes Verständnis der Anwendung und des Sicherheitsstatus der Infrastruktur vermitteln.

Alle Ergebnisse werden in einem ausführlichen Abschlussbericht dokumentiert und anschliessend mit einem Stärken-Schwächen-Profil gegenüber internationalen Standards für IT- und Cybersicherheit verglichen. Die identifizierten Schwachstellen werden bewertet und durch Empfehlungen von Verbesserungsmassnahmen ergänzt sowie entsprechend dem damit verbundenen Risiko priorisiert dargestellt. Der Abschlussbericht wird im Rahmen einer Nachbesprechung mit dem Kunden besprochen. Der Bericht wird eine umfassende und aussagekräftige Zusammenfassung der durchgeführten Sicherheitsaudits oder Penetrationstests auf Management-Ebene enthalten. Darüber hinaus werden alle detaillierten Ergebnisse mit entsprechenden Nachweisen und Empfehlungen für zukünftige Sicherheitsmassnahmen enthalten sein.

Web Application Penetration Test of ten vital web applications as well as a Vulnerability Assessment of 300+ internal assets.

Web App Testing of a corporate website

Web application penetration test with a Blackbox approach and mobile app security assessment on Android and iOS of a ride-hailing and carpooling application.

Die Sicherheitsberater und Penetrationstester der wizlynx group verfügen über die anerkanntesten Zertifizierungen in der Cybersicherheits- und Penetrationstestbranche: CREST CRT, SANS/GIAC GXPN, GPEN, GWAPT, GCIH, GMOB, OSCP, CEH, CISSP, CISA und weitere!