Security Services

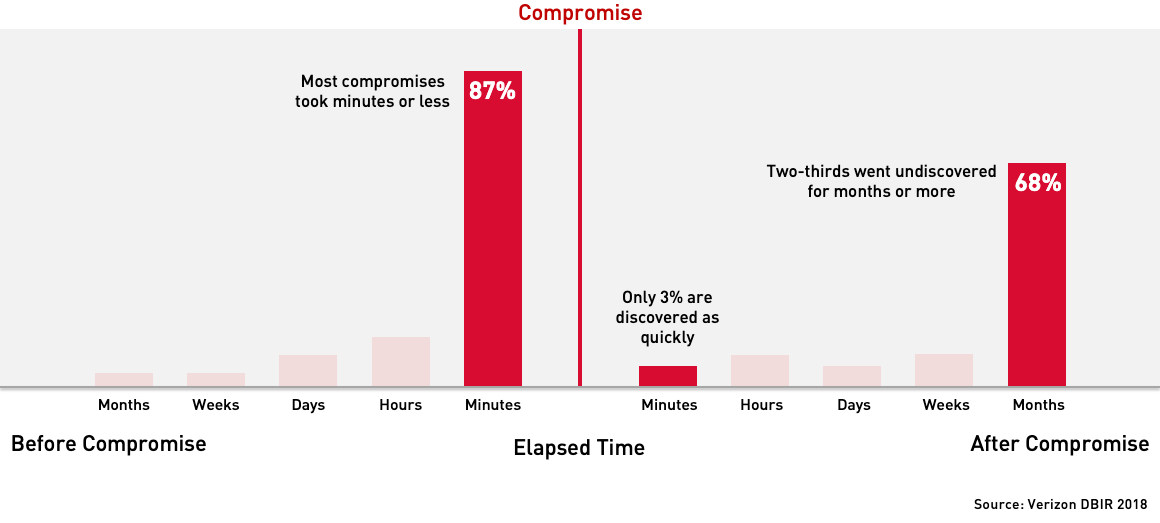

In den letzten Jahren ist die Vielschichtigkeit, Komplexität und Verschleierung neuer Cyber-Sicherheitsbedrohungen stark gestiegen. Herkömmliche Cyber Schutztechnologien sind weniger effektiv geworden und können oft die Sicherheit der Unternehmens-Assets nicht mehr vollumfänglich garantieren. Dies wird immer wieder durch Berichte über Verstösse bestätigt, aus denen hervorgeht dass mehr als zwei Drittel der bestätigten Datenschutzverletzungen monatelang oder länger unentdeckt blieben. Nur 3% der Attacken wurden innerhalb von Minuten erkannt.

Ist ein Angreifer derzeit ohne Ihr Wissen in Ihrer Umgebung aktiv?

Unser Gefährdungsbeurteilung wurde entwickelt um gerade diese Frage zu beantworten. Unsere Sicherheitsexperten kombinieren modernste, zielgerichtete Cyber-Bedrohungsinformationen, Netzwerk- und Endpunkterkennung um die IT-Infrastruktur, Systeme und Anwendungen eines Unternehmens zu überprüfen, um Malware, Hintertüren, unbefugten Zugriff und Kompromissindikatoren zu identifizieren, die einen aktiven oder aktuellen Sicherheitsverstoss in der Umgebung bestätigen könnten.

Alle Ergebnisse werden in einem Abschlussbericht dokumentiert, dass auch im Rahmen einer Präsentation mit dem Kunden besprochen wird. Der Bericht wird eine umfassende Zusammenfassung der durchgeführten Gefährdungsbeurteilung auf Management Ebene enthalten. Darüber hinaus werden alle detaillierten Ergebnisse mit entsprechenden Nachweisen und Empfehlungen für zukünftige Sicherheitsmassnahmen dokumentiert.

Die Sicherheitsberater und Penetrationstester der wizlynx group verfügen über die anerkanntesten Zertifizierungen in der Cybersicherheits- und Penetrationstestbranche: CREST CRT, SANS/GIAC GXPN, GPEN, GWAPT, GCIH, GMOB, OSCP, CEH, CISSP, CISA und weitere!