Security Services

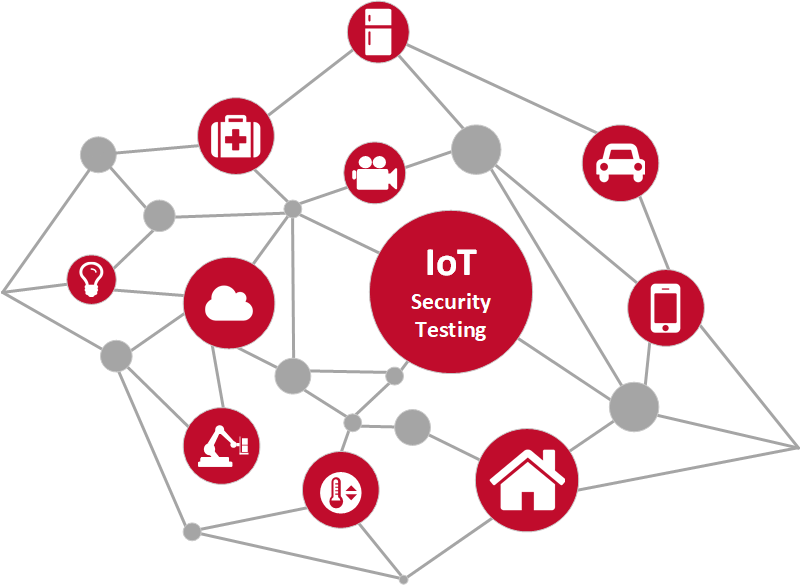

Heute sind nicht mehr nur Computer mit dem Internet verbunden. Gegenstände des täglichen Gebrauchs wie Glühbirnen, Stromzähler, medizinische Geräte, sogar Kaffeemaschinen und Kühlschranke haben heute erweiterte Funktionalitäten durch die Nutzung einer Internetverbindung.

Diese Vernetzung und Integration von «IoT-Gegenständen» kann diverse Lebens- und Geschäftsfelder verbessern, solange die Sicherheit gewährleistet wird. Denn diese «IoT-Gegenstände» senden sehr oft benutzerbezogene Daten an eine Cloud, wo diese bearbeitet, analysiert und gespeichert werden. Sehr oft sind diese Daten vertraulich und können daher Ziel von Cyberangriffen sein.

Viele dieser IoT-Geräte werden in Umgebungen eingesetzt, bei deren die korrekte Funktion über Leben oder Tod entscheiden kann, z.B. in Krankenhäusern oder Flughäfen. Somit ist es von entscheidender Bedeutung sicherzustellen, dass diese Geräte ordnungsgemäss funktionieren und dass die Daten sicher übertragen und nicht manipuliert werden können.

Die IoT-Welt unterliegt oft eigenen Regeln. Primär legen Funktionalität und Endpreis die Anforderungen fest. In den meisten Fällen werden proprietäre Protokolle und Kommunikationsregeln eingesetzt. Sehr oft wird «Security Compliance» eher zweitranging oder nicht konsequent auf jedem Gerät umgesetzt.

Aus diesem Grund bietet die wizlynx group eine massgeschneiderte Sicherheitsbewertung für das «IoT Geräte» an, bei der erfahrene Cybersicherheitsspezialisten die «Internet of Things» verbundenen Geräte gegenüber der gesamten IoT-Angriffsfläche prüfen. Unsere Dienstleistungen basieren auf hochqualifizierten Cybersicherheitsanalysten und Pen-Testern mit umfangreicher Erfahrung sowohl in der Verteidigung als auch in der Offensive

Mit Brute-Force Attacken knackbare, hartcodierten, öffentlich zugänglichen und/oder unveränderbaren Passwörtern in client-seitiger Software/Firmware, die unbefugten Zugriff auf die Geräte gewähren können.

Nicht benötigte und/oder unsichere aktive Netzwerkdienste - insbesondere solche, die dem Internet zugänglich sind -, die Vertraulichkeit, Integrität oder Verfügbarkeit von Informationen beeinträchtigen oder eine unbefugte Fernsteuerung ermöglichen (z.B. Telnet, Wi-Fi, ZigBee, Bluetooth, etc.).

Unsichere Web-, Backend-API-, Cloud- oder mobile Schnittstellen, die eine Gefährdung des Geräts und/oder des Ökosysteme ermöglichen. Häufige Probleme sind ein Mangel an Authentifizierung und Autorisierung, fehlende oder schwache Verschlüsselung und ein Mangel an Eingabevalidierung und Ausgabekodierung.

Fehlende Möglichkeiten zur sicheren Aktualisierung des Geräts/Ökosystems, fehlende Firmware-Validierung auf dem Gerät, mangelnde sichere Bereitstellung (unverschlüsselt auf dem Transportweg), fehlender Anti-Rollback-Mechanismus, fehlende Benachrichtigungen über Sicherheitsänderungen aufgrund von Updates.

Persönliche Daten der Benutzer, die unsicher auf dem Gerät gespeichert, unsachgemäss bearbeitet oder unsicher über das Netzwerk oder das Internet übertragen werden, keine angemessene Datenschutzerklärung vor der Nutzung, etc.

Mangelnde Sicherheit von vertraulichen Daten während der Übertragung oder Verarbeitung (z.B. unzureichende oder fehlende Kryptographie, Misswirtschaft von Schlüsseln, ineffiziente Zugriffskontrollen auf Plattformen usw.).

Fehlender physischer Schutz vor Manipulationen und/oder fehlende Überprüfung der Systemintegrität, was potenziellen Angreifern erlaubt sensible Informationen zu erhalten die bei zukünftigen Remote-Angriffen unterstützend sein können.

Fehlende vom Hersteller bereitgestellte Produktfunktionalitäten, die dem Benutzer dabei unterstützen das Gerät durch Konfiguration zu schützen (z.B. stärkere Authentifizierung, Protokollierung, Überwachung, Verschlüsselungsstärke-Management, etc.).

Alle Ergebnisse werden in einem ausführlichen Abschlussbericht dokumentiert und anschliessend mit einem Stärken-Schwächen-Profil gegenüber internationalen Standards für IT- und Cybersicherheit verglichen. Die identifizierten Schwachstellen werden bewertet und durch Empfehlungen von Verbesserungsmassnahmen ergänzt sowie entsprechend dem damit verbundenen Risiko priorisiert dargestellt. Der Abschlussbericht wird im Rahmen einer Nachbesprechung mit dem Kunden besprochen. Der Bericht wird eine umfassende und aussagekräftige Zusammenfassung der durchgeführten Sicherheitsaudits oder Penetrationstests auf Management-Ebene enthalten. Darüber hinaus werden alle detaillierten Ergebnisse mit entsprechenden Nachweisen und Empfehlungen für zukünftige Sicherheitsmassnahmen enthalten sein.

Die Sicherheitsberater und Penetrationstester der wizlynx group verfügen über die anerkanntesten Zertifizierungen in der Cybersicherheits- und Penetrationstestbranche: CREST CRT, SANS/GIAC GXPN, GPEN, GWAPT, GCIH, GMOB, OSCP, CEH, CISSP, CISA und weitere!