Security Services

Webapplikationen haben sich für fast alle Unternehmen zu unverzichtbaren Komponenten für die Erfassung, Verarbeitung, Speicherung und Übertragung von sehr oft sensiblen Daten (wie z.B. vertrauliche Geschäftsinformationen, Personaldaten, Finanzinformationen usw.), entwickelt.

Der hohe Wertigkeitsgrad der über Webanwendungen abgerufenen Daten erhöht aber auch dessen Zielwert für Cyberkriminelle. Aus diesem Grund sind regelmässige Sicherheitsbewertungen der Applikation dringend empfohlen.

Unser Team verwendet eine hybride Methodik, die aus automatisierten und manuellen Tests besteht, um den Quellcode Ihrer Java-, PHP- und .NET-Webanwendungen zu bewerten und um Schwachstellen zu identifizieren. Unsere Bewertungen beinhalten auch eine Ausbeutungs-Phase, die es unseren Kunden ermöglicht die Risiken die entsprechenden Schwachstellen zu minimieren und besser zu verstehen. Wir testen Webapplikationen bevor es Cyberkriminelle tun.

Unsere Dienstleistungen basieren auf hochqualifizierten Cybersicherheitsanalysten und -entwicklern mit umfangreicher Erfahrung sowohl in der Verteidigung als auch in der Offensive.

Unsere Secure Code Reviews können durch einen Penetrationstest für Webanwendungen ergänzt werden, um eine umfassende und detaillierte Schwachstellenerkennung zu ermöglichen.

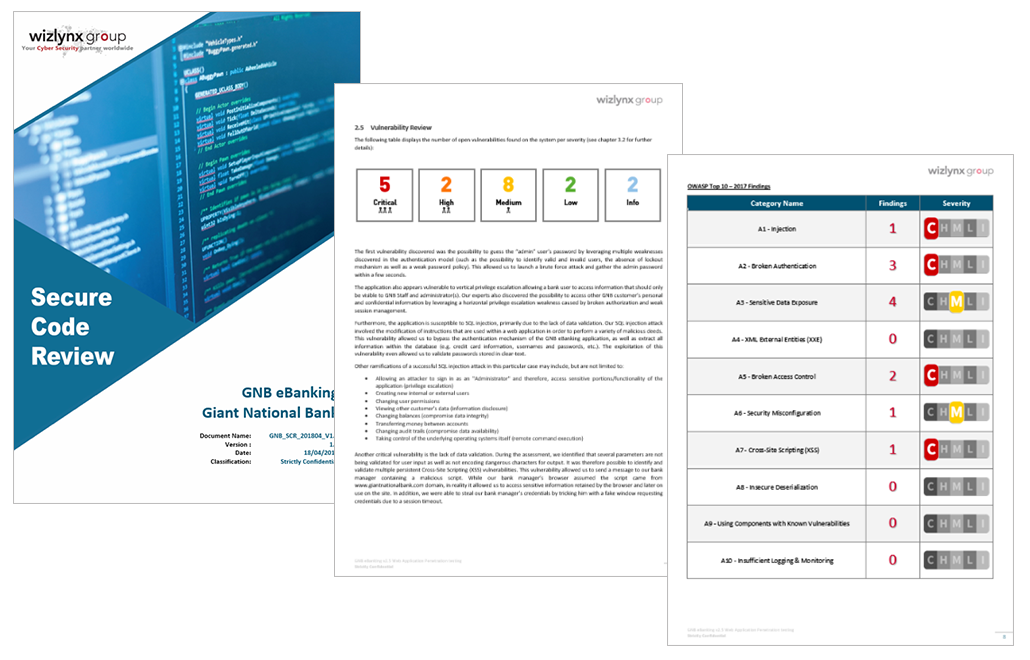

Alle Ergebnisse werden in einem ausführlichen Abschlussbericht dokumentiert und anschliessend mit einem Stärken-Schwächen-Profil gegenüber internationalen Standards für IT- und Cybersicherheit verglichen. Die identifizierten Schwachstellen werden bewertet und durch Empfehlungen von Verbesserungsmassnahmen ergänzt sowie entsprechend dem damit verbundenen Risiko priorisiert dargestellt. Der Abschlussbericht wird im Rahmen einer Nachbesprechung mit dem Kunden besprochen. Der Bericht wird eine umfassende und aussagekräftige Zusammenfassung der durchgeführten Sicherheitsaudits oder Penetrationstests auf Management-Ebene enthalten. Darüber hinaus werden alle detaillierten Ergebnisse mit entsprechenden Nachweisen und Empfehlungen für zukünftige Sicherheitsmassnahmen enthalten sein

Die Sicherheitsberater und Penetrationstester der wizlynx group verfügen über die anerkanntesten Zertifizierungen in der Cybersicherheits- und Penetrationstestbranche: CREST CRT, SANS/GIAC GXPN, GPEN, GWAPT, GCIH, GMOB, OSCP, CEH, CISSP, CISA und weitere!