- Soluciones

- Nosotros

- Responsabilidad Social

- News

- Contacto

SERVICIOS DE SEGURIDAD

Las organizaciones de TI están construyendo, manteniendo y mejorando sus defensas de red contra usuarios internos y externos malintencionados y así cómo de atacantes todos los días. El comprender qué tan bien estas defensas de red resisten a los adversarios, es imperativo para mantener su fortaleza segura.

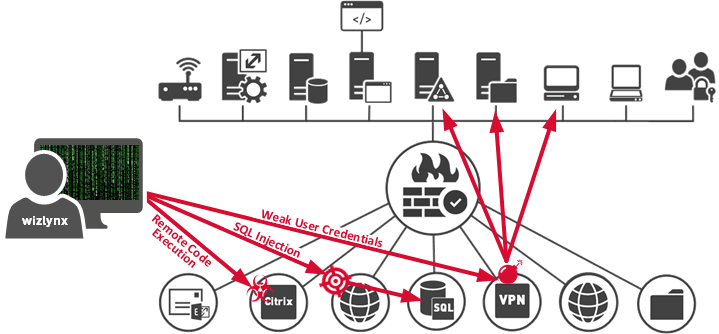

wizlynx group se toma el tiempo de entender el negocio de nuestros clientes y pensar como un atacante lo haría. Esto nos permite obtener una visión global, así como un punto de vista técnico. Usando objetivos establecidos, identificaremos primero el eslabón más débil y luego escalaremos hasta que caigan uno o varios bastiones, y obtengamos acceso privilegiado a información o sistemas.

Nuestros servicios de pruebas de penetración aprovechan un enfoque híbrido compuesto por métodos de prueba automatizados y manuales. Los esfuerzos por obtener acceso privilegiado a firewalls, redes y dispositivos respectivos, servidores, IoT, aplicaciones web y otros puntos de exposición se llevarán a cabo de forma segura y controlada, a la vez que se mitigan las vulnerabilidades identificadas. Una vez que una vulnerabilidad se ha explotado con éxito, nuestros analistas de seguridad intentarán aumentar su presencia lanzando ataques sucesivos para obtener niveles más altos de privilegios y un acceso más profundo a los activos electrónicos y la información.

Prueba de penetración completa de sus aplicaciones Web, servicios web y APIs que se pueden utilizar para almacenar y acceder a información empresarial crítica, con el objetivo de identificar y atacar las vulnerabilidades transmitidas por la Web. Nuestros Pentesters utilizarán las habilidades y técnicas avanzadas necesarias para probar las aplicaciones web modernas y tecnologías de última generación.

Evaluación de la capacidad de sus activos de información internos o externos para resistir ataques. Nuestros expertos en pruebas de penetración de clase mundial, armados con las mismas técnicas que los ciberdelincuentes, intentarán infiltrarse en su red, infraestructura de TI, entorno de nube y servidores para crear conciencia sobre las vulnerabilidades y los efectos de la explotación, así como el cumplimiento de las políticas de seguridad por parte de los usuarios finales.

Acceso a sus aplicaciones móviles para identificar vulnerabilidades específicas de entornos informáticos móviles, como las definidas por el Open Web Application Security Project (OWASP) y otros estándares emergentes de la industria.

Servicios integrales de pruebas de penetración inalámbrica, que van desde redes tradicionales de Wi-Fi a sistemas inalámbricos especializados, que incluyen la identificación y ataque de vulnerabilidades, así como proporcionar orientación para fortalecer tales debilidades identificadas.

Nuestros servicios de pruebas de penetración de aplicaciones de cliente pesado están diseñados para ofrecer una evaluación integral de seguridad de su aplicación, abarcando todas las capas, desde el lado del cliente hasta los datos en tránsito y el lado del servidor. Nuestro equipo de expertos en pruebas de penetración realizará un análisis exhaustivo de su aplicación de cliente pesado para identificar y explotar vulnerabilidades.

Nuestros servicios de pruebas de penetración de Active Directory están diseñados para identificar debilidades en entornos de Active Directory de Microsoft Windows que podrían llevar a situaciones de escalada de privilegios y dominio. Nuestros expertos en pruebas de penetración utilizarán técnicas y herramientas avanzadas para evaluar la seguridad de su entorno de Active Directory, incluyendo la identificación de debilidades en los mecanismos de autenticación, autorización y control de acceso.

Recopilación de información sobre la organización objeto, así como la identificación de componentes subyacentes como sistemas operativos, servicios en ejecución, versiones de software, etc. La siguiente es una lista no inclusiva de elementos que se probarán para permitirnos diseñar nuestro ataque de una manera informada, elevando nuestra probabilidad de éxito:

Evaluación que consiste en analizar los activos de información en el alcance frente a más de 80,000 vulnerabilidades y verificaciones de configuración, además de CWE / SANS TOP 25 de errores de software más peligrosos y el top 10 de vulnerabilidades de la OWASP. wizlynx group utiliza varios escáneres de vulnerabilidad, así como técnicas manuales, para probar los muchos servicios a los que se puede acceder a través de la red, como son SMTP, HTTP, FTP, SMB, SSH, SNMP, DNS, etc. Con lo que se pueden identificar los siguientes tipos de vulnerabilidad (lista no inclusiva):

Service-Side Exploitation

Network Manipulation & Exploitation

Identity & Authentication Weakness Exploitation

Privilege Escalation

Using a hybrid approach (automated and manual testing), our security analysts will attempt to gain privileged access to the target systems in a controlled manner by exploiting the identified vulnerabilities in previous phase “Vulnerability Identification”.Usando un enfoque híbrido (pruebas automatizadas y manuales), nuestros analistas de seguridad buscarán obtener acceso privilegiado a los sistemas de destino de una manera controlada mediante el ataque a las vulnerabilidades identificadas en la fase anterior "Identificación de vulnerabilidad".

Se refiere a probar un sistema sin tener conocimiento específico del funcionamiento interno del activo de información, sin acceso al código fuente y sin conocimiento de la arquitectura. Este enfoque imita de cerca cómo un atacante suele acercarse a una aplicación web al principio. Sin embargo, debido a la falta de conocimiento de la aplicación, el descubrimiento de errores y / o vulnerabilidades puede llevar mucho más tiempo y puede que no proporcione una visión completa de la postura de seguridad de la aplicación.

Se refiere a probar el sistema mientras se tiene algún conocimiento del activo objetivo. Este conocimiento suele estar restringido a la dirección URL de la aplicación, así como a las credenciales de usuario, que representan diferentes roles de usuario. Las pruebas de Greybox permiten enfocar y priorizar los esfuerzos basados en un conocimiento superior del sistema objetivo. Este incremento del conocimiento puede resultar en la identificación de vulnerabilidades más significativas, mientras que pone mucho menos esfuerzo. Por lo tanto, las pruebas de greybox pueden ser un enfoque sensato para simular mejor las ventajas que tienen los atacantes, en comparación con los profesionales de seguridad cuando evalúan aplicaciones. Las pruebas registradas permiten que el verificador de penetración evalúe por completo la aplicación web para detectar posibles vulnerabilidades. Además, le permite al probador verificar cualquier debilidad en la autorización de la aplicación que podría dar lugar a una escalada vertical y / u horizontal de privilegios.

Se refiere a probar el sistema mientras se tiene pleno conocimiento del sistema de destino. En wizlynx group, nuestra prueba de penetración de whitebox está compuesta por una prueba de greybox combinada con una revisión de código segura. Dichas evaluaciones proporcionarán una comprensión completa de la aplicación y la postura de seguridad de su infraestructura.

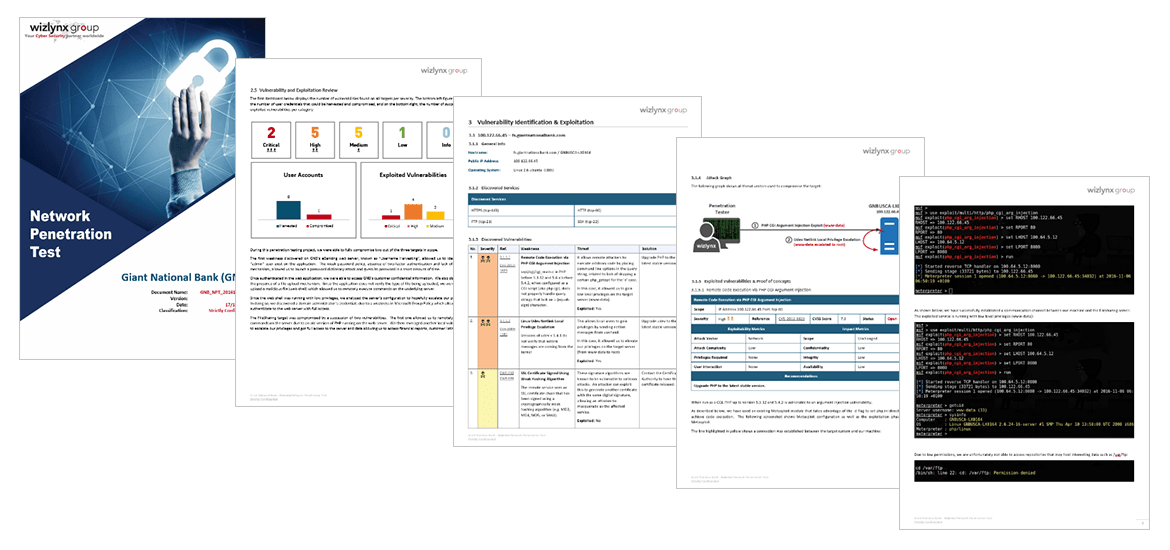

Todos los hallazgos se documentarán en un informe final y luego se compararán con un perfil de fortalezas/debilidades frente a los estándares internacionales de seguridad informática y cibernética. Las debilidades identificadas se evaluarán y complementarán con recomendaciones y acciones correctivas, y se priorizarán de acuerdo con el riesgo asociado. El informe final será discutido durante una presentación con usted. El informe incluirá un resumen completo y significativo de nivel C, de la prueba de penetración ejecutada. Adicionalmente, incluirá todos los resultados detallados con evidencia y recomendaciones respectivas para futuras medidas de seguridad.

Vulnerability assessment and penetration testing followed by Greybox approach web application testing for an online digital infrastructure for transactions between supply chain ecosystem partners.

Web & Mobile Application Penetration Testing following a Greybox approach of an insurance customer portal.

Greybox Web Application Penetration Testing of an app used for product warranty and return merchandise authorization management.

Los consultores de seguridad y evaluadores de penetración de wizlynx group tienen las certificaciones más reconocidas en la industria de seguridad cibernética y pruebas de penetración, tales como: GIAC GPEN, GWAPT, GCIH, GMOB, CREST CRT, OSCP, CEH, CISSP, CISA y más!