- Solutions

- Offre SpécialeNEW

- A PROPOS

- Bulletin de sécurité

- ACTUALITÉ

- Contactez-Nous

Services de sécurité informatique et de l’information

Les groupes de pirates informatiques pourraient planifier une attaque contre votre entreprise ou vos partenaires clés pendant que vous lisez ceci. Peut-être, ont-ils déjà infiltré votre réseau et vendent vos données sensibles et données confidentielles commerciales au plus offrant sur le marché noir. Si cela devait arriver, ne voudriez-vous pas le savoir ? Dans le monde d'aujourd'hui, il faut être prêt à subir une attaque et être capable de limiter les dégâts d'un piratage réussi !

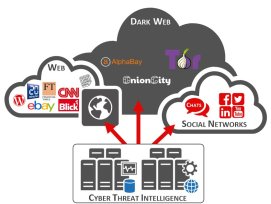

Le service de renseignement ciblé sur les cybermenaces de wizlynx group est une solution hautement sophistiquée et personnalisable qui réduira le temps de réponse global aux incidents et, par conséquent, réduira la fenêtre d'opportunité pour les acteurs de la menace. De plus, cela permettra de réduire le coût de l'intervention en cas d'incident et, plus important encore, d'identifier les menaces ciblées et, potentiellement, d'éviter complètement les attaques.

Notre solution est la seule solution ciblée de renseignements sur les menaces qui donnera à votre organisation une capacité de réponse tactique et stratégique à la cybermenace.

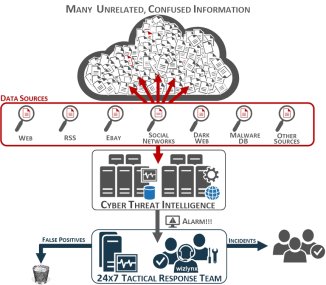

De nouvelles sources sont continuellement ajoutées. La plate-forme n'est pas figée et elle est en constante évolution. Les sources de renseignements ouvertes et fermées contiennent un grand nombre de données structurées et non-structurées qui doivent être ingérées et analysées. Le produit final pour nos clients est une intelligence de menace exploitable et compréhensible par les machines. Qu'est-ce que cela signifie concrètement ? Notre solution de renseignements sur les menaces fournira à votre entreprise le volume, la vitesse, la variété et la véracité des données dont elle aura besoin pour comprendre de façon holistique le paysage du renseignement sur les menaces cybernétiques.

Notre équipe d'intervention tactique est responsable de la surveillance, de la détection et de l'isolement des incidents. Les fonctions et technologies de base sont fondées sur les événements de notre solution de renseignement ciblé sur les cybermenaces. Ainsi, le TRT est le point de corrélation pour chaque événement enregistré au sein de l'organisation qui fait l'objet d'une surveillance. Pour chacun de ces événements, le TRT doit décider comment ils seront gérés et comment nous y donnerons suite

Dans le cadre de la gestion d'événements, le TRT fournit à ses clients une assistance téléphonique et électronique 24 heures sur 24, 7 jours sur 7, couvrant certains des domaines suivants :