- Solutions

- Offre Spéciale NEW

- A PROPOS

- Bulletin de sécurité

- ACTUALITÉ

- Contactez-Nous

Services de sécurité informatique et de l’information

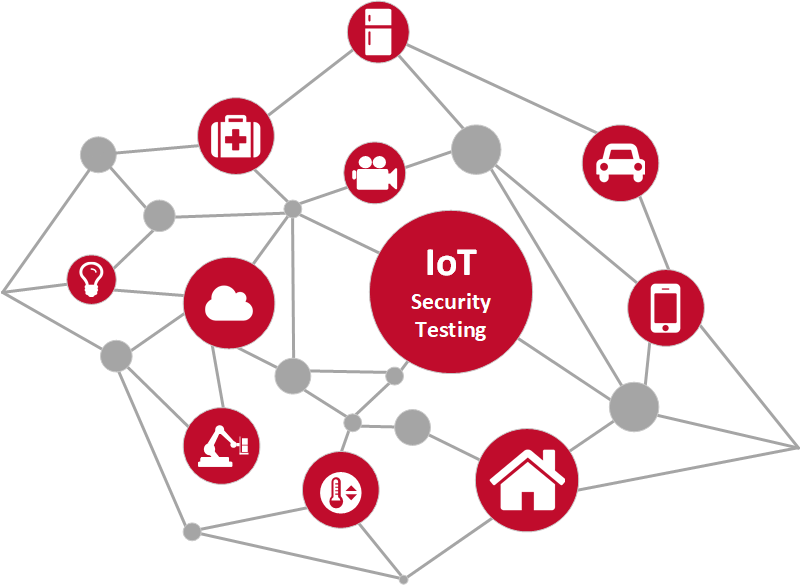

Être connecté à Internet n'est plus un privilège de l'ordinateur. Les objets couramment utilisés comme les ampoules électriques, les compteurs d'électricité, les appareils médicaux, peut-être même votre machine à café et votre réfrigérateur ont aujourd'hui des capacités accrues, du fait qu'ils bénéficient d'une connexion Internet.

Ces " objets " envoient des données relatives à l'utilisateur vers le cloud, qui les analyse et les stocke. Évidemment, ces systèmes peuvent exister tant que le concept en sécurité y est lié. Dans certains cas, les informations envoyées peuvent être extrêmement confidentielles et donc susceptibles de faire l'objet de cyber-attaques.

Certains des dispositifs d'IdO opèrent dans des environnements où leur bon fonctionnement peut être une question de vie ou de mort. Les hôpitaux, par exemple, deviennent de plus en plus modernes et utilisent les équipements IoT pour plusieurs raisons. Dans certains cas, il est d'une importance vitale de s'assurer que ces dispositifs fonctionnent correctement et que les données sont transmises et livrées en toute sécurité.

Pour cette raison, wizlynx group fournit une évaluation de sécurité sur mesure pour l'Internet des Objets (IdO), où nos spécialistes de la cyber sécurité vérifieront vos appareils connectés contre toute la surface d'attaque de l'IdO. Nos services s'appuient sur des analystes de la cyber sécurité et des testeurs hautement qualifiés et dotés d'une vaste expérience, tant en défense qu'en attaque.

Utilisation de mots de passe prévisibles, hard codés, accessibles au public et/ou immuables dans les logiciels/firmwares côté client qui peuvent donner accès sans autorisation aux dispositifs déployés.

Services réseau actifs non nécessaires et/ou non sécurisés - en particulier ceux qui sont exposés à Internet - qui compromettent la confidentialité, l'intégrité ou la disponibilité de l'information ou permettent un contrôle à distance non autorisé (p. ex. Telnet, Wi-Fi, ZigBee, Bluetooth, etc.).

Interfaces Web, API back-end, cloud ou mobiles non sécurisés qui permettent de compromettre l'appareil et/ou son écosystème. Parmi les problèmes courants, on peut citer l'absence d'authentification et d'autorisation, l'absence ou la faiblesse du chiffrement et l'absence de validation des données d'entrée et de codage des données de sortie.

Incapacité de mettre à jour le dispositif ou l'écosystème en toute sécurité, absence de validation du firmware sur le dispositif, absence de livraison sécurisée (non chiffrée en transit), absence de mécanisme anti-retour, absence de notifications des modifications de sécurité dues aux mises à jour.

Les renseignements personnels des utilisateurs sont stockés de façon non sécurisée dans l'appareil, utilisés de façon non sécurisée, inappropriée et/ou sans autorisation dans les logs et autres artefacts, transmis de façon non sécurisée sur le réseau ou sur Internet, et ne sont pas suffisamment protégés avant leur utilisation.

Manque de sécurité des données sensibles au repos, en transit ou en cours de traitement (par exemple, chiffrement insuffisant ou inexistant, mauvaise gestion des clés, contrôles d'accès inefficaces de la plate-forme, etc.

Absence de défenses physiques antieffraction et/ou absence de vérification de l'intégrité du système, permettant aux attaquants potentiels d'obtenir des informations sensibles qui peuvent aider lors de futures attaques à distance.

Absence de caractéristiques de produit fournis par le fournisseur pour aider l'utilisateur à sécuriser l'appareil grâce à la configuration (p. ex. authentification renforcée, logging, surveillance, gestion du chiffrement, etc.)

Toutes les découvertes seront documentées dans le rapport final et comparées à un profil forces/faiblesses par rapport aux normes internationales en matière de sécurité des TI. Les faiblesses identifiées seront évaluées et complétées par des recommandations et des mesures correctives, et classées par ordre de priorité en fonction du risque associé.

Le rapport final sera discuté lors d'une présentation avec le client. Le rapport comprendra une synthèse complète et significative de l'évaluation du test d'intrusion (executive summary). Il comprendra également tous les résultats détaillés avec les preuves respectives et des recommandations pour les mesures de sécurité futures basées sur les résultats.

Nos consultants sécurité et testeurs d'intrusion détiennent les certifications les plus reconnues dans l’industrie de la cyber sécurité et tests d’intrusion tels que : CREST CRT SANS/GIAC GPEN, GXPN, GWAPT, GCIH, GRID, GMOB, OSCP, CEH, CISSP, CISA, et bien plus encore !