- Soluciones

- Nosotros

- Responsabilidad Social

- News

- Contacto

Servicios de Seguridad

Tradicionalmente, los sistemas ICS y SCADA utilizaban protocolos de control patentados y hardware y software muy especializados que los hacían incompatibles con las redes de TI. En el pasado, las redes de tecnología operacional (OT) eran áreas físicamente seguras y los dispositivos no estaban conectados a la red de TI. Por lo tanto, proporcionar seguridad consistía principalmente en garantizar la seguridad de los accidentes humanos y ambientales.

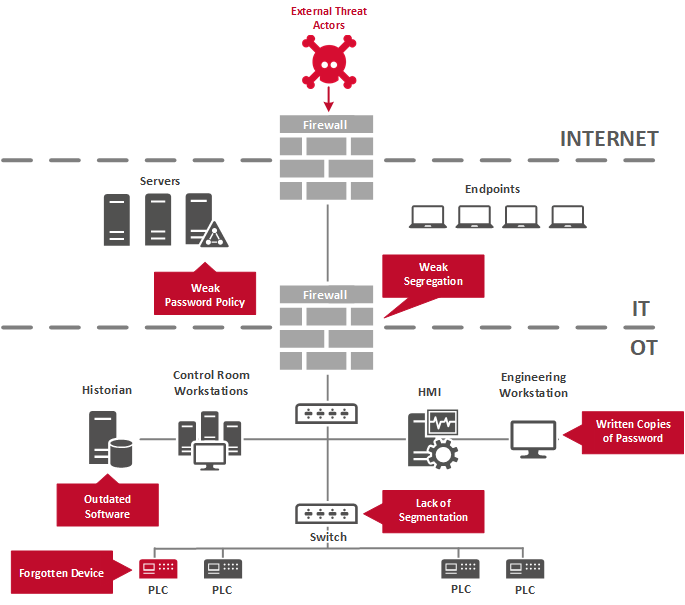

Durante la última década, sin embargo, se produjo la convergencia de TI/OT, lo que permitió que los entornos ICS se volvieran más sofisticados y conectados. Sin embargo, la modernización de la tecnología operacional mediante la integración de las tecnologías de la información trajo consigo sus riesgos de seguridad y su susceptibilidad a los ataques cibernéticos perpetrados por agentes externos.

Debido a que los entornos ICS /SCADA tienen un efecto directo en el mundo físico y pueden plantear en ciertos casos un riesgo significativo para la salud y la seguridad de las vidas humanas y graves daños al medio ambiente, así como graves problemas financieros, es de suma importancia garantizar que se aplique un nivel de seguridad adecuado.

Por esta razón, el wizlynx group ofrece una revisión en profundidad, pero mínimamente invasiva de su entorno de Sistemas de Control Industrial (ICS) / Tecnología Operacional (OT) contra los frameworks de mejores prácticas de ICS, tales como NIST Guide to Industrial Control Systems (ICS) Security Rev 2. Esta evaluación le permitirá identificar y comprender sus debilidades y vulnerabilidades que afectan su entorno de ICS y establecer un plan alcanzable para mejorar su postura de seguridad cibernética. Nuestros servicios se basan en analistas de seguridad cibernética altamente capacitados y probadores de plumas con amplia experiencia, tanto en defensa como en ataque.

¡No deje ningún hueco de seguridad con las evaluaciones de seguridad de wizlynx!

Se implementa el rastreo y la administración de todos los dispositivos de hardware conectados a la red para que sólo los dispositivos autorizados tengan acceso, y los dispositivos no autorizados y no administrados sean descubiertos y se impida el acceso a la red.

Se documenta y aplica una estrategia integral de gestión de vulnerabilidades de ICS, que incluye procedimientos para implementar y procesar oportunamente parches y actualizaciones de activos críticos.

Asegurarse de que la red OT esté separada lógica o físicamente de la red IT y de que la red OT esté segmentada según las recomendaciones del NIST SP 800-82. El tráfico entre segmentos sólo debe permitirse siguiendo el principio del menor privilegio.

Uso de una defensa de límites multicapa que se basa en firewalls, proxies, WAG, IPS e IDS basados en la red que inspeccionan el tráfico tanto entrante como saliente y buscan ataques y pruebas de máquinas comprometidas

Se emplean las mejores prácticas de seguridad para el manejo de contraseñas y credenciales, como el uso de autenticación multifactorial para el acceso remoto y las cuentas críticas, la aplicación de una política de contraseñas segura, la ausencia de cuentas predeterminadas y/o compartidas, etc.

Uso de una configuración segura y reforzada para diferentes tipos de activos desplegados en la red de IT y OT mediante un riguroso proceso de gestión de la configuración y control de cambios.

Recopilación, gestión y análisis de registros de auditoría de eventos que podrían ayudar a detectar, comprender o recuperarse de un ataque.

Despliegue de una solución que controla la instalación, propagación y ejecución de código malicioso en varios puntos de la empresa.

Todos los hallazgos de la Evaluación de Seguridad de ICS serán documentados en un informe final, y luego comparados con un perfil de fortalezas/debilidades en comparación con los estándares internacionales para la Seguridad de TI y Cibernética. Las debilidades identificadas serán evaluadas y complementadas con recomendaciones y acciones de remediación, así como priorizadas de acuerdo con el riesgo asociado. El informe final será discutido durante una presentación con usted. El informe incluirá un resumen exhaustivo y significativo a ejecutivo del entorno tecnológico operativo ejecutado. Además, incluirá todos los resultados detallados con sus respectivas pruebas y recomendaciones para futuras medidas de seguridad.

Los consultores de seguridad y evaluadores de penetración de wizlynx group tienen las certificaciones más reconocidas en la industria de seguridad cibernética y pruebas de penetración, tales como: GIAC GRID GPEN, GWAPT, GCIH, GMOB, CREST CRT, OSCP, CEH, CISSP, CISA y más!